Ein Überblick über Zutrittskontrollanlagen

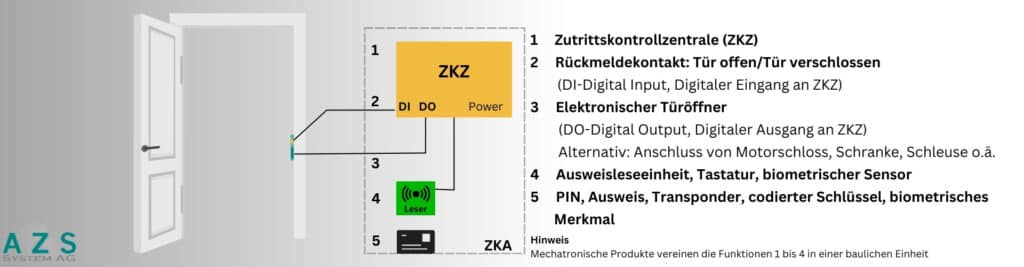

Elektronische Zutrittskontrollanlage (ZKAs): Aufbau und Funktionsweise

Elektronische Zutrittskontrollanlagen (ZKAs) sind in der Praxis äußerst vielfältig. Sie umfassen verschiedene Arten von Schließsystemen, die entweder mechanisch oder kabellos funktionieren können. Zudem gibt es vernetzte Zutritts-Terminals sowie Hochsicherheitssysteme mit biometrischen Lesern. Zusätzlich besteht die Möglichkeit, eine Verbindung zu anderen Sicherheitssystemen wie Einbruchmelde- oder Videosicherheitssystemen herzustellen und auch administrative Systeme wie Zeit- und Betriebsdatenerfassung einzubeziehen. Dies hat den Vorteil, dass Stammdaten nur einmalig für mehrere Anwendungen erstellt und verwaltet werden müssen.

Inhalt

1. Zutrittskontrolle - ein einfaches System

2. Funktion und Arbeitsweise der Zutrittskontrollzentrale (ZKZ):

Das Herzstück elektronischer Zutrittskontrolle ist die Zutrittskontrollzentrale (ZKZ), auch bekannt als Zutrittsmanager oder Auswerteeinheit. Sie spielt eine entscheidende Rolle bei der Überprüfung von Zutrittsanfragen. Sie fungiert als Gehirn des Systems und prüft die eingehenden Anfragen einer Person anhand der hinterlegten Raum- und Zeitprofile für die entsprechende Kartennummer. Bei positiver Bestätigung erfolgt die Freigabe eines intelligenten Türöffners für das entsprechende Sperrelement. Die ZKZ überwacht aufmerksam den nachfolgenden Öffnungsvorgang des Sperrelements sowie der elektrischen Überwachungskontakte und speichert alle relevanten Daten. Im Falle von definierten Ereignissen oder Überschreitung von Zeitgrenzen werden Alarme ausgelöst, die an die übergeordnete Zutrittskontrollzentrale (ÜZKZ) weitergeleitet werden. Dies kann zum Beispiel bei der Verwendung einer bereits gesperrten Kartennummer oder beim Blockieren einer geöffneten Tür der Fall sein.

3. Überwachung der Öffnungszeit mit dem Rückmeldekontakt:

Durch den Einsatz eines Rückmeldekontakts ist es dem Zutrittskontrollsystem möglich, die Öffnungszeit einer Tür präzise zu überwachen. Dieser spezielle Kontakt erfasst den exakten Zeitpunkt, zu dem eine Tür geöffnet wird, und liefert somit wertvolle Informationen für die Sicherheitsüberwachung und -protokollierung.

Access 3010 - Die Lösung für Sie

Unser Produkt Access 3010 bietet Ihnen eine umfassende Zutrittskontrolllösung, die keine Wünsche offen lässt. Wir wissen, dass jedes Unternehmen einzigartige Anforderungen hat, und deshalb können Sie unser Zutrittskontrollsystem flexibel an Ihre spezifischen Bedürfnisse anpassen. Unser Team steht Ihnen gerne zur Verfügung, um Sie umfassend zu beraten und gemeinsam mit Ihnen zu erarbeiten, wie wir die Zutrittskontrolle optimal in Ihr Unternehmen integrieren können. Wir bieten maßgeschneiderte Lösungen, die Ihre Sicherheitsanforderungen erfüllen und gleichzeitig benutzerfreundlich und effektiv sind. Kontaktieren Sie uns noch heute, um weitere Informationen zu erhalten und einen Beratungstermin zu vereinbaren.

Die Access 3010 ist eine der fähigsten Zutrittssteuerungslösungen am Markt und bietet zahlreiche Sonderfunktionen und Hardwareoptionen.

4. Elemente und Einrichtungen zum Zeitpunkt des Zutritts:

Die Sperrelemente, auch bekannt als Zutrittssteuerungsstellglieder, sind wesentliche Komponenten bei der Zugangskontrolle, die den Zutritt an einem bestimmten Zugangspunkt regeln. Dabei kann es sich beispielsweise um eine Tür, eine Vereinzelungseinrichtung oder eine Schranke handeln. Diese Elemente funktionieren entweder mechanisch oder elektromechanisch und ermöglichen die gezielte Freigabe oder Sperrung des Zugangs gemäß den autorisierten Zutrittsanfragen.

5. Eingabe- und Identifikationssysteme:

Die Eingabeeinrichtungen, auch als Leseeinheiten oder (Ident-) Leser bezeichnet, spielen eine wichtige Rolle bei der Erfassung der Identifikationsmerkmale einer Person oder eines ID-Mittels. Sie nehmen diese Merkmale auf und wandeln sie in elektrische Signale um, die dann an die Zutrittskontrollzentrale (ZKZ) weitergeleitet werden. Diese Leseeinheiten können verschiedene Technologien wie Magnetstreifen, Barcode, RFID oder NFC verwenden, um die Identifikationsdaten zu erfassen.

6. Identifikationsmittel und biometrische Merkmale:

Um die Identität einer Person zu überprüfen, stehen verschiedene Möglichkeiten zur Verfügung. Diese umfassen das Wissen einer Person, wie beispielsweise eine PIN oder ein Passwort, den Besitz eines Identifikationsmediums wie einen Schlüssel, einen Ausweis oder einen Transponder sowie die Verwendung von biometrischen Merkmalen wie Fingerabdrücken, Gesichtsbildern oder Venenstrukturen. Das am häufigsten verwendete Identifikationsmittel ist die Zutrittskarte, die Erkennungs- und gegebenenfalls Berechtigungsdaten enthält, wie zum Beispiel die individuelle Ausweisnummer einer Person. Bei Zutrittskontrollsystemen, die biometrische Merkmale verwenden, kann das Identifikationsmittel zusätzlich um die biometrischen Daten der Person erweitert werden.

Die Nutzung biometrischer Merkmale in Zutrittskontrollsystemen bietet eine zusätzliche Sicherheitsebene, da diese Merkmale einzigartig und schwer zu fälschen sind. Die Biometrie ermöglicht eine zuverlässige Identifizierung der Person, da sie auf individuellen körperlichen Merkmalen basieren. Biometrische Systeme können verschiedene Technologien wie Fingerabdruckscanner, Gesichtserkennung oder sogar Iris- und Venenscanner verwenden, um die Identität einer Person zu bestätigen.

Die Kombination von Identifikationsmitteln und biometrischen Merkmalen ermöglicht eine starke Authentifizierung und erhöht die Sicherheit in Zutrittskontrollanlagen. Sie gewährleistet, dass nur berechtigte Personen Zugang zu bestimmten Räumen oder Bereichen erhalten und unbefugter Zutritt effektiv verhindert wird. Firmengebäude und Firmengelände profitieren von solchen komfortablen zutrittskontrollsystemen und elektronischen Systemen, da sie eine effiziente und sichere Zugangskontrolle gewährleisten. Diese Systeme umfassen auch fortschrittliche zutrittsleser und schließzylinder, um die Gesamtsicherheit weiter zu verbessern.

Häufig gestellte Fragen

Wie funktionieren elektronische Zutrittskontrollanlagen?

Elektronische Zutrittskontrollanlagen funktionieren, indem sie elektronische Identifikationsmedien, wie beispielsweise Chipkarten oder Transponder, verwenden, um den Zugang zu autorisierten Personen zu gewähren. Diese Medien werden an Zutrittslesern oder Schließzylindern eingelesen und überprüft, ob die Person berechtigt ist.

Was sind die Vorteile von elektronischen Zutrittskontrollanlagen?

Elektronische Zutrittskontrollanlagen bieten mehrere Vorteile. Sie sind flexibel, da Zutrittsberechtigungen einfach angepasst oder entzogen werden können. Sie ermöglichen eine einfache Bedienung und bieten eine hohe Sicherheit. Zudem sind sie modular aufgebaut und können somit an individuelle Anforderungen angepasst werden.

Wie werden Zutrittsrechte in elektronischen Zutrittskontrollanlagen vergeben?

Zutrittsrechte werden in elektronischen Zutrittskontrollanlagen entweder direkt am System oder über eine entsprechende Administrationsoberfläche vergeben. Benutzer können mit spezifischen Berechtigungen ausgestattet werden, die den Zugang zu bestimmten Bereichen oder Räumen regeln.

Welche Identifikationsmedien können in elektronischen Zutrittskontrollanlagen verwendet werden?

Elektronische Zutrittskontrollanlagen können verschiedene Identifikationsmedien verwenden, wie z.b. Chipkarten, Transponder oder PIN-Codes. Die Identifikation kann aber auch über biometrische Medien wie den Fingerabdruck oder Venen erfolgen. Diese Medien dienen dazu, die Person zu identifizieren und den Zugang entsprechend zu regeln.

Können elektronische Zutrittskontrollanlagen mit anderen Systemen integriert werden?

Ja, elektronische Zutrittskontrollanlagen können in der Regel problemlos mit anderen Systemen, wie zum Beispiel mit unserem Zeiterfassungssystem Time 3010 oder Alarmanlagen, kombiniert und integriert werden. Dies ermöglicht eine effiziente Verwaltung von Zugangsberechtigungen und bietet zusätzliche Sicherheitsfunktionen.

Sind elektronische Zutrittskontrollanlagen auch für den Einsatz im Außenbereich geeignet?

Ja, elektronische Zutrittskontrollanlagen sind in der Regel robust und wetterfest konstruiert, sodass sie auch im Außenbereich problemlos eingesetzt werden können. Dies ermöglicht eine effektive Zutrittssteuerung auf Firmengeländen und anderen Außenanlagen.

Sind elektronische Zutrittskontrollanlagen kompatibel mit bestehenden Türöffnern und Schließzylindern?

Ja, elektronische Zutrittskontrollanlagen können in der Regel mit verschiedenen Türöffnern und Schließzylindern kombiniert werden. Dadurch können bestehende Schließsysteme einfach aufgerüstet und in die Zutrittskontrolle integriert werden.

Welche Vorteile bieten moderne Zutrittskontrollen?

Moderne Zutrittskontrollen bieten mehr Sicherheit, eine flexible Zutrittssteuerung, eine einfache Bedienung und eine effiziente Verwaltung von Zugangsberechtigungen. Zudem ermöglichen sie eine Integration mit anderen Systemen und bieten zusätzliche Funktionen wie beispielsweise die Zeiterfassung.

Warnhinweise zu Inhalten

Die Inhalte dieses Beitrags wurden mit größtmöglichster Sorgfalt erstellt, dennoch übernimmt der Inhaber dieser Website keine Gewähr für Richtigkeit und Aktualität der bereitgestellten Informationen. Die Nutzung dieser Inhalte erfolgt auf eigene Gefahr.