Integration der Einbruchmeldeanlage in der Zutrittskontrolle

Verknüpfung von Zutritt mit Einbruchmeldeanlage:

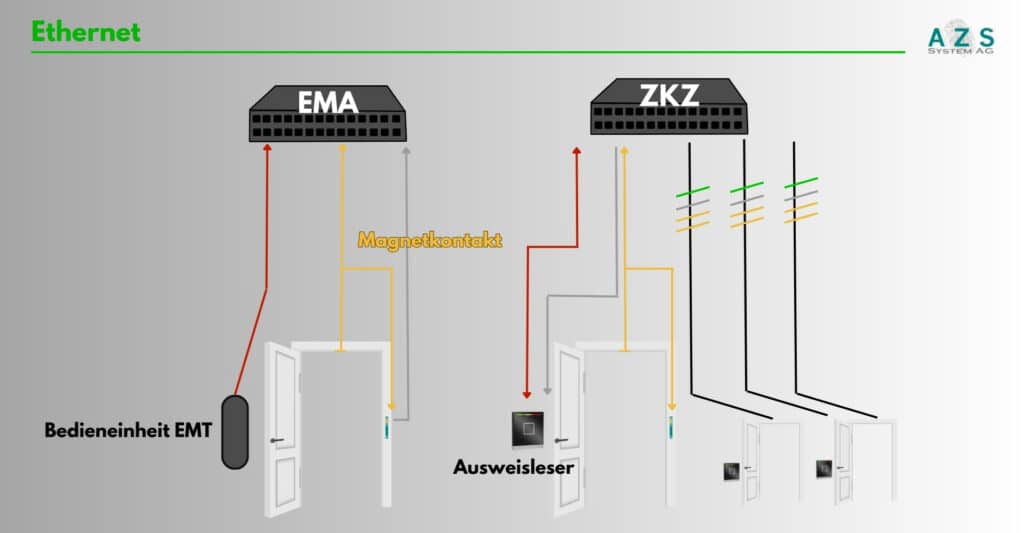

Durch geeignete Zutrittskontrollsysteme können Daten mit einer Einbruchmeldeanlage (EMA) über Ethernet oder digitale Ein-/Ausgänge ausgetauscht werden. Das bedeutet, dass beispielsweise Steuersignale an die EMA gesendet werden können, um sie zu aktivieren oder zu deaktivieren. Die EMA ihrerseits gibt ihren Status – ob sie betriebsbereit oder nicht betriebsbereit ist, sowie ob sie aktiviert oder deaktiviert ist – bekannt. Alle Türen, die von einer EMA überwacht werden und deren Türöffnung von einer Zutrittskontrolle gesteuert werden soll, werden zu einer gemeinsamen Alarmzone zusammengefasst. Jeder dieser überwachten Türen wird ein eigener Leser zugeordnet. Wird die EMA aktiviert, sind alle Türen in der zugehörigen Alarmzone gesperrt. Bei jeder Buchung wird zuerst überprüft, ob die EMA aktiviert ist. Falls dies der Fall ist, erfolgt eine entsprechende Meldung, und die Buchung wird abgelehnt. Buchungen zur Steuerung der Alarmanlage unterliegen nicht dieser Prüfung.

Die nachfolgende Abbildung zeigt den Datenaustausch zwischen dem Zutrittskontrollsystem und der Einbruchmeldeanlage über LAN.

Scharf- und Unscharf-Schaltung der Einbruchmeldeanlage (EMA) mithilfe von Zutrittslesern:

Einbruchmeldeanlagen können über spezielle RFID-Lesegeräte aktiviert und deaktiviert werden. Gleichzeitig ermöglichen diese Leser den Zutritt durch gesicherte Türen und identifizieren den Nutzer. Diese beiden Ansätze haben verschiedene Sicherheitsbewertungen. In beiden Fällen wird die Sicherheit der Gesamtsysteme durch Kryptoverfahren für Ausweise und Lesegeräte erheblich erhöht.

Seit dem 01.01.2017 müssen in der Einbruchmelde- und Zutrittsbranche bei VdS Klasse B- und C-Anlagen auf der Übertragungsstrecke zwischen Karte und Lesegerät verschlüsselnde Technologien eingesetzt werden. Dies erfüllt die Anforderung des VdS nach „erhöhtem Schutz gegen Fernkopieren (Kopierschutz) und Abhören“. Unter Abhören versteht man das Mitlesen der über die Übertragungsstrecke zwischen Karte und Lesegerät ausgetauschten Daten. Nicht verschlüsselnde Kartenleser, die bisher zugelassen waren, wurden aufgrund der neuen Anforderungen auf VdS Klasse A zurückgestuft oder ihre Zulassung wurde widerrufen. Als besonders sicher gelten Verfahren, die eine 128-bit AES-Verschlüsselung verwenden. Beispiele für diese Verfahren sind Mifare DESFire und Legic Advant, die standardmäßig diese Verschlüsselung nutzen.

Produkte der 3010 Software

Unser Angebot umfasst neben der Zeiterfassung, auch die digitale Personalakte, Zutrittskontrolle und die Personaleinsatzplanung. Wir bieten Ihnen individuelle Lösungen, die genau auf die Bedürfnisse Ihres Unternehmens zugeschnitten sind. Unsere erfahrenen Mitarbeiter stehen Ihnen jederzeit gerne zur Verfügung und beraten Sie kompetent und umfassend zu unseren Produkten und Dienstleistungen. Vertrauen Sie auf unsere langjährige Erfahrung und lassen Sie uns gemeinsam dafür sorgen, dass Ihr Unternehmen effizient und erfolgreich arbeiten kann. Kontaktieren Sie uns jetzt und lassen Sie uns gemeinsam eine Lösung finden, die zu Ihnen passt.