Biometrische Zutrittskontrolle: Sicherheit durch individuelle Merkmale

Die Identifizierung von Personen bei der Zutrittskontrolle beruht allgemein auf drei verschiedenen Konzepten: die Überprüfung des Wissens der Person (PIN-Code), den Besitz der Person (Ausweis) und die Eigenschaften der Person (Biometrie). Biometrische Erkennungsverfahren bieten die Möglichkeit, nicht nur den Ausweis, sondern direkt den Besitzer zu identifizieren und falsche Benutzer abzuweisen. Für flächendeckende oder landesweite Anwendungen ist jedoch die Investition in Biometrie noch zu teuer und der Durchsatz zu gering. Dennoch erlebt der Markt für biometrische Zutrittskontrolle derzeit einen technischen und psychologischen Wandel. Vorbehalte wurden weitgehend beseitigt und die Kosten sind nachhaltig gesunken. Es wird erwartet, dass die Kosten weiter sinken.

Was ist Biometrie?

Biometrische Erkennungsverfahren, die oft als Biometrie bezeichnet werden, sind Verfahren, die Personen anhand ihrer körperlichen Merkmale (z. B. Fingerabdrücke, Gesicht, Iris-Muster) oder Verhaltensweisen (z. B. Stimme, Bewegung, Unterschrift) automatisch identifizieren und ihnen Zutritt gewähren bzw. verweigern. Der betreffende Teil des menschlichen Körpers wird „vermessen“, um die benötigten biometrischen Daten zu erfassen. Beim ersten Gebrauch, auch als „Enrollment“ bezeichnet, werden die Charakteristika jedes Teilnehmers gespeichert, ähnlich wie bei der Ausstellung eines Ausweises. Dieser Datensatz, auch als „Template“ bezeichnet, enthält nur die Informationen, die für den Identifikationsalgorithmus notwendig sind und aus den ursprünglichen Rohdaten gewonnen wurden. Bei späteren Anwendungen werden die aktuellen Messwerte mit diesem gespeicherten Datensatz verglichen, ähnlich wie bei einer Passkontrolle.

Der in der Regel gespeicherte Datensatz besteht nicht aus Bildern oder Tondateien. Er enthält keine unbearbeiteten Informationen wie ein Passfoto, einen Fingerabdruck oder ein Sprachaufnahme, sondern nur die abgeleiteten Merkmale wie zum Beispiel eine mathematische Beschreibung der Endungen und Verzweigungen der Fingerabdrucklinien bei der Fingerprint-Erkennung oder des Iris-Musters bei der Iris-Erkennung.

Welche weiteren Informationen können aus den biometrischen Rohdaten abgeleitet werden?

Aus den Rohdaten lassen sich verschiedene Erkenntnisse gewinnen, insbesondere aus einem Abbild des Gesichts, wie beispielsweise das Geschlecht, das ungefähre Alter oder die Hautfarbe einer Person. Auch aus dem Abbild des Augenhintergrundes, der Retina, können grundsätzlich Informationen über Krankheiten wie Diabetes oder Bluthochdruck abgeleitet werden. Auch Fingerabdrücke ermöglichen eine ungefähre Schätzung des Alters. Es ist noch nicht ausreichend erforscht, welche weiteren Erkenntnisse möglich sind, ob sie automatisch gewonnen werden können und ob auch Vorlagen diese zusätzlichen Informationen enthalten könnten. Nach dem aktuellen Wissensstand enthalten Vorlagen jedoch keine überflüssigen Daten. Solche sekundären Kriterien sind möglicherweise theoretisch denkbar, aber definitiv nicht das Hauptziel bei der Nutzung in Zugangskontrollsystemen. Wenn Zweifel bestehen, sollte die Verwendung der sekundären Kriterien im Rahmen einer Betriebsvereinbarung ausgeschlossen werden.

Einzigartigkeit, Konstanz, Verbreitung der Biometrie

Biometrische Erkennungsverfahren nutzen entweder statische, also physiologische Merkmale, oder dynamische, also verhaltensbedingte Merkmale. Biologische Eigenschaften, die als biometrische Merkmale verwendet werden, müssen die Attribute Einzigartigkeit, Konstanz und Verbreitung aufweisen. Die Einzigartigkeit ist gewährleistet, wenn das Merkmal bei einzelnen Individuen eine ausreichend große Varianz aufweist. Die Konstanz basiert auf einer möglichst geringen Veränderung des Merkmals bei einem einzelnen Individuum im Laufe der Zeit. Die Verbreitung bezieht sich darauf, dass das Merkmal bei möglichst vielen Individuen vorhanden und messbar oder abnehmbar ist. Für eine biometrische Erkennung müssen diese drei genannten Attribute erfüllt sein. Natürlich sollte der Prozess auch schnell und mit vertretbarem Aufwand zu korrekten Ergebnissen führen. Bei der biometrischen Identifikation oder Verifikation werden einzigartige Merkmale einer Person durch statische (physiologische) oder dynamische (verhaltensbedingte) Verfahren erfasst. Bei den statischen Verfahren bilden Fingerabdruck, Handgeometrie, Venenerkennung, Iris und Gesicht heute die Grundlage, während bei den dynamischen Verfahren Unterschrift und Sprachmuster oder das Sprachfrequenzspektrum herangezogen werden. Die Erfassung erfolgt über entsprechende Sensoren.

Welche Arten biometrischer Erkennungsverfahren gibt es?

Aufgrund der Vielfalt an verschiedenen biometrischen Merkmalen sind unterschiedliche Verfahren erforderlich, um eine zuverlässige Erkennung zu gewährleisten. Diese Verfahren können teilweise sehr aufwändig sein und erfordern speicher- und rechenintensive Prozesse. Viele dieser Verfahren hatten anfangs mit Akzeptanzproblemen zu kämpfen, da sie aufgrund von psychologischen (z. B. Assoziation mit kriminalistischen Maßnahmen beim Fingerabdruck), hygienischen (z. B. Handgeometrie) oder gesundheitlichen Bedenken (z. B. Retina-/Iriserkennung) abgelehnt wurden. Jedoch konnten die meisten dieser Bedenken durch umfangreiche Untersuchungen entkräftet werden.

Heutzutage erfreuen sich insbesondere die Erkennung von Handgeometrie, Venen und Gesicht großer Beliebtheit. In den letzten Jahren hat auch die Fingerprinterkennung ähnliche Akzeptanz gewonnen, insbesondere durch ihren Einsatz im neuen deutschen Reisepass und im neuen Personalausweis , was zu einer deutlichen Steigerung ihrer Verbreitung beigetragen hat.

Fingerabdruckerkennung

Der Markt für Fingerabdruckerkennung bietet kontinuierlich neue Techniken und Verfahren an. Zum Beispiel werden CCD-Halbleiter und Glasfaseroptiken verwendet, um neue und kostengünstige Sensoren in Aussicht zu stellen. Bei den meisten biometrischen Fingerabdruckverfahren extrahiert der Fingerabdruckalgorithmus die Minutien aus dem vom Sensor erfassten Bild. Die Minutien sind die charakteristischen Punkte des Fingerabdrucks, bestehend aus Endungen und Verzweigungen der Papillarlinien. Andere Algorithmen analysieren den Verlauf der Papillarlinien. Dank der heutigen Speicherkapazität von RFID-Karten und der Möglichkeit, die Daten des Referenzmusters auf etwa 256 Bytes zu komprimieren, können die Templates auch auf RFID-Ausweisen gespeichert werden.

Der Fingerabdruck macht derzeit etwa 50 Prozent der biometrischen Anwendungen aus. Dieser hohe Anteil ist hauptsächlich darauf zurückzuführen, dass dieses Verfahren seit Jahrzehnten in der Kriminalistik eingesetzt wird und aufgrund des geringen Platzbedarfs des Sensors auch in kleinen Eingabegeräten wie Tastaturen und Smartphones integriert werden kann.

Handgeometrie

Bei der Handgeometrie werden über 90 Messpunkte im Finger- und Handknöchelbereich erfasst und anschließend nach einem spezifischen Algorithmus des Herstellers zueinander in Beziehung gesetzt. Die ermittelten Kennwerte können bei ausreichender Erkennungssicherheit auf weniger als 10 Bytes gespeichert werden. Die Vermessung der Handgeometrie findet vor allem in den USA und Kanada Anwendung, beispielsweise an Flughäfen, in Behörden und Universitäten. Eine breitere Bekanntheit erlangte dieses Verfahren durch den Einsatz bei den Olympischen Spielen 1996 in Atlanta. In Europa wird die Handgeometrie vor allem zur Identifizierung von LKW-Fahrern in Containerhäfen und in der Chemieindustrie eingesetzt.

Die Handgeometrie wurde umfassend genutzt, jedoch ist ihr weltweiter Marktanteil in der Biometrie stark zurückgegangen und beträgt derzeit etwa 20 Prozent. Dies liegt hauptsächlich daran, dass andere Techniken, insbesondere die Fingerprinterkennung, deutlich stärker gewachsen sind. Dennoch wird die Handgeometrie weiterhin als technisch ausgereifte und akzeptierte Lösung angesehen.

Produkte der 3010 Software

Unser Angebot umfasst neben der Zeiterfassung, auch die digitale Personalakte, Zutrittskontrolle und die Personaleinsatzplanung. Wir bieten Ihnen individuelle Lösungen, die genau auf die Bedürfnisse Ihres Unternehmens zugeschnitten sind. Unsere erfahrenen Mitarbeiter stehen Ihnen jederzeit gerne zur Verfügung und beraten Sie kompetent und umfassend zu unseren Produkten und Dienstleistungen. Vertrauen Sie auf unsere langjährige Erfahrung und lassen Sie uns gemeinsam dafür sorgen, dass Ihr Unternehmen effizient und erfolgreich arbeiten kann. Kontaktieren Sie uns jetzt und lassen Sie uns gemeinsam eine Lösung finden, die zu Ihnen passt.

Venenerkennung

Das Venenmuster im Handbereich eines Menschen ist äußerst komplex und weist eine Vielzahl von Gefäßen auf, das bei jedem Individuum einzigartig ist. Zur Erkennung dieses Musters wird eine Lichtquelle im nahen Infrarotbereich verwendet, die Licht aussendet und durch die Lichtabsorption des Hämoglobins im Blut den Verlauf der Venen sichtbar macht. Eine integrierte Kamera im Scanner erfasst das Venenmuster, und das System extrahiert das eindeutige Muster, das bei jedem Menschen vorhanden ist. Venen, die nicht direkt unter der Haut liegen und schwächer angezeigt werden, werden durch spezielle Algorithmen rekonstruiert. Anhand des Verlaufs der Venen und ihrer Verzweigungen wird ein Template erstellt, das für die spätere Wiedererkennung verwendet wird. Dieses Referenzmuster kann beim Einlernen in eine Datenbank oder zur Verifikation auf einem RFID-Datenträger (wie Karte oder Transponder) gespeichert werden.

Die Venenerkennung ist bei jedem Menschen anwendbar, da die Positionen der Gefäße im Laufe des Lebens unverändert bleiben. Ein großer Vorteil dieses Verfahrens besteht darin, dass die erforderlichen Informationen nicht von jedem Gegenstand abgenommen und potenziell gefälscht werden können, im Gegensatz beispielsweise zu Fingerabdrücken.

Kleinere Verletzungen an den Fingern oder Verschmutzungen der Hände stellen im Gegensatz zur Fingerabdruckerkennung kein Hindernis für die Venenerkennung dar. Die berührungslose Abtastung mit Nah-Infrarot erfolgt, kann die Venenerkennung auch im öffentlichen Bereich auch unter hygienischen Gesichtspunkten gut angewendet werden.

Bei der Erkennung der Venenmuster werden folgende biometrische Systeme unterschieden:

Finger-Venenerkennung

Bei der Finger-Venenerkennung wird ein Finger auf oder in einen Sensor platziert, der das Venenmuster des Fingers analysiert. Es ist jedoch zu beachten, dass die Venen in den Fingern sehr kälteempfindlich sind. Bei Kälte können sich die Kapillarvenen komplett zusammenziehen und dadurch nicht mehr erkannt werden.

Handrücken-Venenerkennung

Der Handrücken wird an einen Sensor gehalten, um das Venenmuster zu erfassen. Dabei können Pigmentflecken oder Haare den Erkennungsvorgang stören. Es sei jedoch darauf hingewiesen, dass dieses Verfahren nicht berührungslos ist, da der Handrücken und die Handinnenfläche das Erfassungssystem berühren.

Handflächen-Venenerkennung

Bei der Handflächen-Venenerkennung erstellt die Kamera des Handvenen-Sensors ein Bild des Venenmusters, das dann in einem zweiten Schritt in ein Template mit einer Größe von etwa 0,8 kB umgewandelt wird. Nach Angaben der Anbieter liegt die Falsch-Akzeptanz-Rate (FAR) bei 0,00008%. Die Handflächen-Venenerkennung ist unempfindlich gegenüber Hautverunreinigungen, Hautfarbe, Haaren, Muttermalen oder oberflächlichen Verletzungen. Das Venenmuster der Handfläche verändert sich weder bei Wärme noch bei Kälte. Ein großer Vorteil dieses biometrischen Verfahrens ist, dass die Erkennung völlig berührungslos erfolgt.

Iris-Erkennung

Die Iris, auch bekannt als Regenbogenhaut, ist die farbige Blende des Auges, die den Lichteinfall reguliert. Kurz vor der Geburt entwickeln sich individuelle Muster in der Iris, die nach heutigem Wissensstand nicht genetisch bedingt sind, aber ein Leben lang erhalten bleiben. Bei der Iris-Erkennung werden diese Muster zur Identifizierung verwendet, nicht jedoch die Farbe der Iris. Dieses Verfahren scheint eine klare Grenze zwischen Akzeptanz und Ablehnung zu haben. Für die Beleuchtung des Auges gelten ähnliche Bedingungen wie bei der Retina-Erkennung, jedoch ist die Beleuchtungsintensität nochmals deutlich niedriger. Derzeit liegt der Anteil der Iris-Erkennung im Vergleich zu anderen biometrischen Verfahren bei etwa 8 Prozent.

Retina-Scan (Augenhintergrund-Erkennung)

Es gibt mehrere Systeme auf dem Markt für die Augenhintergrund-Erkennung (Retina-Scan). Trotzdem besteht immer noch eine gewisse Zurückhaltung bei den Nutzern, was zu einer relativ geringen Akzeptanz führt. Oftmals haben die Nutzer Bedenken, dass zur Beleuchtung des Auges ein Laserstrahl verwendet wird und befürchten eine potenzielle Gefahr für ihr Augenlicht. Herstellerangaben zufolge trifft dies jedoch definitiv nicht zu. Die Augenhintergrund-Erkennung spielt in der EU eine geringe Rolle, auch weil das Angebot an entsprechenden Systemen sehr begrenzt ist.

Gesichtserkennung

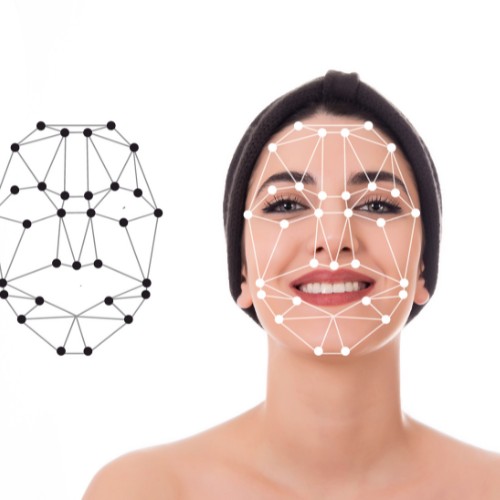

Die Gesichtserkennung hat sich mittlerweile zu einer Technologie entwickelt, die mit vertretbarem Aufwand umgesetzt werden kann. Das Verfahren erzielt gute Ergebnisse und ist am wenigsten invasiv. Der Benutzer stellt sich einfach vor das Terminal, ohne seine gewohnten Bewegungen ändern zu müssen. Es ist kein direkter Kontakt zwischen Benutzer und Gerät erforderlich, was ein nicht zu unterschätzender Vorteil ist. Die Gesichtserkennung macht derzeit etwa 12 Prozent des Gesamtmarktes für biometrische Erkennung aus und ihr Einsatz nimmt stark zu.

Innerhalb der Gesichtserkennung unterscheidet man zwischen Mustererkennung und Geometrieerkennung. Bei der Geometrieerkennung werden beispielsweise die Abstände zwischen den Augen, der Nase und dem Mund zur Basis des Vergleichs gemacht. Zudem kommen mehrere verschiedene Algorithmen zur Gewinnung der individuellen Merkmale und zur Berechnung der Vorlagen zum Einsatz. Bei den neuesten kombinierten Verfahren wird die Gesichtsgeometrie aus Videobildern extrahiert. Das System vergleicht dann die Aufnahme mit den hinterlegten Referenzbildern und wertet die Vergleiche mithilfe der Mustererkennung aus. Dies soll insbesondere auf stark frequentierten öffentlichen Plätzen für mehr Sicherheit sorgen und Täter sofort identifizieren. Es gibt Unterschiede zwischen 2D- und 3D-Erkennungsverfahren. Neue Verfahren ermöglichen eine dreidimensionale Gesichtserkennung, die mehr Toleranz bei der Aufnahme und eine höhere Erkennungssicherheit bietet.

Kombination mehrerer biometrischer ID-Verfahren

Einige biometrische Merkmale können sich aufgrund von Krankheit, Unfällen, Alkoholkonsum, Stress, Müdigkeit oder Umwelteinflüssen verändern oder sogar ganz ausfallen (z. B. die Stimme). Daher können biometrische Systeme, die nur ein einziges Merkmal erfassen und bewerten, möglicherweise Probleme mit der Genauigkeit der Erkennung haben. Um die Sicherheit zu erhöhen, können mehrere biometrische Merkmale wie Gesicht, Sprache und Lippenbewegung kombiniert überprüft werden. Das System kann auch so konfiguriert werden, dass bei Ausfall einer Erkennungsmethode (z. B. aufgrund von Umwelteinflüssen wie lauten Geräuschen oder hellem Licht) nur zwei erkannte Merkmale ausreichen. In solchen Fällen kann die Erkennungssicherheit immer noch höher sein als bei der Auswertung nur eines biometrischen Merkmals.

Insgesamt bieten biometrische Erkennungsverfahren eine vielversprechende Lösung für die Zutrittskontrolle, und mit fortschreitender Technologie und sinkenden Kosten wird ihr Einsatz voraussichtlich weiter zunehmen. Auch wir von AZS merken, dass biometrische Zutrittskontrollen vermehrt angefragt werden.

Entdecken Sie die Access 3010 - Die umfassende Zutrittskontrollsoftware der AZS System AG!

Die Access 3010 ist eine hochmoderne und vielseitige Zutrittskontrollsoftware, die speziell entwickelt wurde, um Ihre Sicherheitsanforderungen zu erfüllen. Mit einer Fülle von Funktionen und Vorteilen ist diese Software ein wahrer Alleskönner, der Ihnen eine effektive und integrierte Lösung bietet.

Egal, ob Sie ein kleines Unternehmen oder eine große Organisation sind, die Access 3010 ermöglicht Ihnen eine präzise Steuerung und Verwaltung des Zutritts zu Ihren Räumlichkeiten. Von der einfachen Verwaltung von Zugangsberechtigungen bis hin zur Überwachung und Protokollierung von Zutrittsaktivitäten – all diese Vorteile sind nahtlos in der Software integriert.

Mit der Access 3010 haben Sie die volle Kontrolle über Ihr Sicherheitssystem. Sie können individuelle Zugangsberechtigungen für Mitarbeiter, Besucher und Lieferanten vergeben und zeitliche Einschränkungen festlegen, um den Zutritt zu bestimmten Bereichen zu regeln. Die Software ermöglicht Ihnen auch die Integration von verschiedenen Identifikationsmedien wie RFID-Karten, biometrischen Daten oder PIN-Codes, um maximale Flexibilität und Sicherheit zu gewährleisten.

Die Access 3010 ist eine der fähigsten Zutrittssteuerungslösungen am Markt und bietet zahlreiche Sonderfunktionen und Hardwareoptionen.

Darüber hinaus bietet die Access 3010 eine intuitive Benutzeroberfläche, die eine einfache Konfiguration und Verwaltung ermöglicht. Sie können verschiedene Berichte und Analysen generieren, um wertvolle Einblicke in Ihre Sicherheitsmaßnahmen zu erhalten und potenzielle Risiken zu erkennen. Die Software ist zudem skalierbar und kann problemlos an die wachsenden Anforderungen Ihres Unternehmens angepasst werden.

Mit der Access 3010 sind Sie immer einen Schritt voraus, wenn es um die Sicherheit Ihrer Räumlichkeiten geht. Vertrauen Sie auf die Erfahrung und Kompetenz der AZS System AG, einem führenden Anbieter von Sicherheitslösungen. Wir stehen Ihnen mit unserem umfangreichen Support-Team zur Seite und sorgen dafür, dass Ihre Zutrittskontrollsoftware reibungslos funktioniert.

Entdecken Sie die Access 3010 und erleben Sie die umfassende Integration von fortschrittlicher Technologie und intuitiver Bedienung. Kontaktieren Sie uns noch heute und lassen Sie sich von unseren Experten beraten, um die perfekte Lösung für Ihre individuellen Sicherheitsanforderungen zu finden.