Zutrittskontrollsysteme einfach erklärt

Grundtypen der Zutrittskontrolle

Die Auswahl elektronischer Sicherheitssysteme und Zutrittskontrollsysteme umfasst verschiedene Typen, mittels Größe des zu schützenden Bereichs (Anzahl der zu überwachenden Türen und/oder Anzahl der autorisierten Benutzer) sowie den Anforderungen an Sicherheit und Benutzerfreundlichkeit ausgewählt werden können.

Inhalt

1. Stand-alone-Systeme

In einem Türsystem ist die kleinste Einheit ein autonomes System, das direkt vor Ort entscheidet, ob eine Zutrittsbuchung akzeptiert oder abgelehnt wird. Da sie nicht mit einer übergeordneten Einheit verbunden ist, können Alarme oder Benachrichtigungen über den Türzustand nur lokal erfolgen. Aus diesem Grund werden in diesen Systemen in der Regel keine Alarmfunktionen eingesetzt. Für größere Gebäude oder Objekte können mehrere dieser Zutrittssysteme installiert werden, was als Offline-Lösung bezeichnet wird, da kein Datenaustausch zwischen den einzelnen Zutrittssystemen stattfindet.

Änderungen der Zutrittsberechtigungen im System oder bestimmte Ereignisse an der Komponente, wie z.B. unberechtigte Zutrittsversuche, müssen manuell durch Programmierung vor Ort an die Offline-Einheiten übertragen werden. Dies ist ein Nachteil gegenüber den anderen Grundtypen. Einige Einheiten verfügen über eine interne Systemzeit, die es ermöglicht, zeitgesteuerte Zutrittsberechtigungen zu vergeben. Wurde die Systemzeit z.B. durch einen Stromausfall zurückgesetzt, muss sie entsprechend der Konfiguration manuell aktualisiert werden. Es ist zu beachten, dass die lokale Systemzeit der Offline-Komponenten aufgrund technologischer Einschränkungen gegenüber der globalen Systemzeit um einige Minuten pro Jahr vor- oder nachgehen kann. Es wird daher empfohlen, regelmäßig eine manuelle Aktualisierung durchzuführen.

Alle funktionalen Komponenten, die für die Identifikation des Ausweises, die Türöffnung und die Entscheidung über den Zutritt notwendig sind, befinden sich in unmittelbarer Nähe des Zutrittspunktes. Bei solchen Systemen müssen die Entscheidungsdaten vor Ort in eine Zentrale geladen werden, die entweder über entsprechende Anzeige- und Bedieneinheiten verfügt oder temporär angeschlossen werden kann.

Die Kategorie umfasst verschiedene Arten von Zutrittssystemen, die nicht nur eigenständige und unvernetzte Zutrittsterminals und Lesegeräte umfassen, sondern auch weit verbreitete mechatronische Schließzylinder und Türbeschläge, die bereits über eine integrierte Steuerungseinheit verfügen oder fest damit verbunden sind.

Es gibt keine grundsätzliche Unterscheidung zwischen mechatronischen Schließsystemen und Online-Systemen. In heutigen Projekten zur Zutrittskontrolle existiert diese Trennung nur dann, wenn der Sicherheitstechnikplaner spezifische Anforderungen erfüllt oder die Integration in Online-Systeme, wie z.B. ein „virtuelles Netzwerk“, nicht berücksichtigt. Mechatronische Schließsysteme werden in Projekten mit vielen verschiedenen Zugangspunkten in der Regel über drahtlose Verbindungen oder virtuell in das Online-Zutrittssystem integriert

2. Zentral gesteuerte Zutrittssysteme ohne Entscheidungsintelligenz am Zutrittspunkt

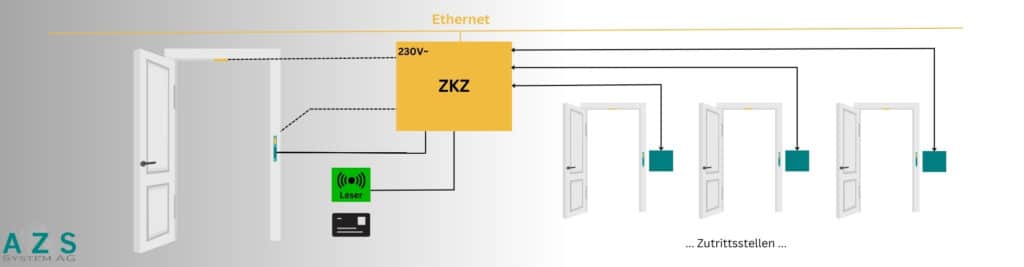

Online-Zutrittskontrollsysteme ermöglichen die Anbindung mehrerer Ausweisleser und damit verbunden auch mehrerer Türen an eine Zentrale, die als Zentrale Zutrittskontrollzentrale (ZKZ) bezeichnet wird. Im Gegensatz zu Offline-Lösungen befindet sich die ZKZ normalerweise nicht direkt an den überwachten Türen, sondern an einem zentralen Standort. Dadurch wird eine effiziente und zentralisierte Verwaltung der Zutrittskontrolle gewährleistet. Diese Online-Lösungen bieten eine Vielzahl von Vorteilen und ermöglichen eine flexible und skalierbare Zugangskontrolle für Unternehmen und Organisationen.

In Online-basierten Systemen treffen alle Entscheidungen in einer oder mehreren Zutrittskontrollzentralen (ZKZ) statt. Dies ermöglicht eine effiziente Verwaltung der Zugangsdaten und eine schnelle Sperrung von verlorenen Ausweisen. In der Praxis sind die Entscheidungseinheit und die Verwaltungseinheit normalerweise räumlich zusammengefasst und befinden sich oft in geschützten Bereichen wie Serverräumen.

Die Verbindung zwischen den Komponenten an den Türen und der ZKZ kann entweder über eine verkabelte Verbindung (in der Regel RS485 oder IP) oder über eine drahtlose Verbindung zu einem Funkgateway, das mit der ZKZ verbunden ist, hergestellt werden. Die letztere Konfiguration wird normalerweise als „Funk online“ oder „wireless online“ bezeichnet.

Im Falle eines Kartenverlusts kann die Zugangsberechtigung schnell und bequem an der Zutrittskontrollzentrale für alle Türen gleichzeitig gesperrt oder neu konfiguriert werden. Dadurch wird eine benutzerfreundliche Bedienung gewährleistet. Darüber hinaus können frühere Ereignisse an derselben oder anderen Zugangspunkten bei der Zutrittsentscheidung berücksichtigt werden.

Jedoch führt ein Ausfall der Verbindung (entweder per Kabel oder Funk) dazu, dass die Kontrolle über die betroffene Tür verloren geht. Wenn die Zentrale ausfällt, steht das gesamte System still. Aus diesem Grund wird dieser grundlegende Typ heutzutage praktisch nicht mehr angeboten, da seine Nachteile zu gravierend sind. Selbst die etwas niedrigeren Anfangsinvestitionskosten wiegen diese Probleme nicht auf.

3. Dezentral gesteuerte Zutrittssysteme mit Entscheidung mit Entscheidungsintelligenz am Zutrittspunkt und zentraler Bedienung

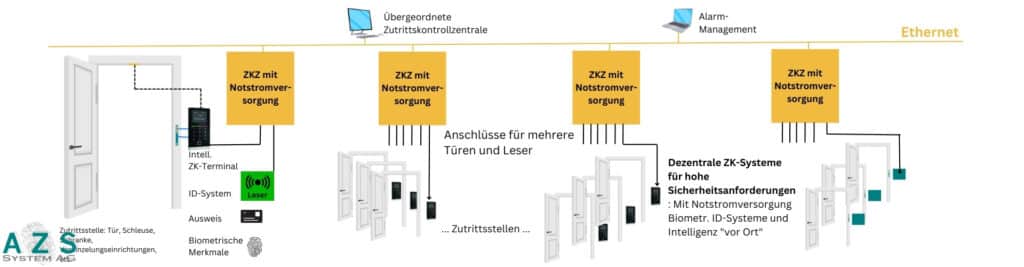

Die erforderlichen Daten für den reibungslosen Betrieb der Sicherheitstechnik werden in der Regel über eine Administrationseinheit eingegeben, die oft ein PC oder Server ist. Diese Daten werden dann in die angeschlossenen Entscheidungseinheiten oder „intelligenten“ Zutrittsterminals geladen. Die Zutrittssteuerung erfolgt dezentral, sodass sie auch dann funktioniert, wenn übergeordnete Zutrittseinheiten wie das Netzwerk, der Server oder das Zutrittskontrollzentrum ausfallen. Die Administrationseinheit selbst trifft keine direkten Entscheidungen für aktuelle Zutrittsbuchungen. Ihre Aufgabe besteht darin, die angeschlossenen Zutrittsterminals mit Entscheidungsdaten zu versorgen, Alarme zu verarbeiten oder weiterzuleiten und bei Bedarf Meldungen oder Ereignisse der angeschlossenen Zutrittskontrolleinheiten auszuwerten.

Es gibt jedoch auch Systeme auf dem Markt, bei denen die Administrationseinheit Entscheidungen trifft. In diesem Fall gelten für sie die Normen und Richtlinien, die für Zutrittskontrollzentralen gelten.

Die Verbindung zwischen der Administrationseinheit und den Zutrittsterminals kann über verschiedene Wege hergestellt werden, wie zum Beispiel serielle Leitungen (RS 232, RS 485), LANs, Modems, Funkverbindungen oder das Internet. Dadurch ist die Gesamtanlage nicht auf ein Gebäude oder ein bestimmtes Areal beschränkt, sondern kann sich über ein ganzes Filialnetzwerk, einen weltweiten Firmenverbund oder mehrere Mandanten im selben System erstrecken.

Diese Konfiguration gewährleistet ein hohes Maß an Zuverlässigkeit. Wenn die Administrationseinheit ausfällt oder die Verbindung unterbrochen wird, arbeiten die Zutrittskontrolleinheiten autonom weiter und die anfallenden Daten werden normalerweise in den einzelnen Terminals gespeichert, bis der Steuerrechner wieder einsatzbereit ist. Sobald die Verbindung wiederhergestellt ist, können die Daten automatisch und lückenlos abgerufen werden. Auch im Offline-Fall bleiben die aktuellen Entscheidungen über Zutrittswünsche korrekt, auch wenn bestimmte übergreifende Funktionen wie die bereichsgesteuerte Zutrittswiederholkontrolle möglicherweise nicht vollständig gewährleistet sind.

Bei der Planung ist zu beachten, dass im Falle eines Ausfalls der Administrationseinheit Alarme beispielsweise über die Kontakte der Terminals signalisiert werden können oder in räumlich getrennten Anlagen eine Meldung an örtlich installierte Sicherheitsleitstände gesendet wird. Durch die dezentrale Entscheidungsintelligenz in den Zutrittskontrolleinheiten ergeben sich häufig zeitliche Vorteile am Zutrittspunkt, da eine Buchung schneller erfolgen kann, ohne dass eine Überprüfung im Zutrittskontrollzentrum erforderlich ist.

Alle hier dargestellten Systeme entsprechen grundsätzlich den Normen, jedoch bevorzugt die Norm deutlich dezentrale Systeme mit Entscheidungsintelligenz am Zutrittspunkt und zentraler Bedienung.

Zeit für eine Software die Zeiterfassung, Zutrittskontrolle, PEP und Personalakte vereint

So vielfältig die Anforderungen sind, so umfassend sind unsere Lösungen, die wir mit Soft- und Hardware auf die individuellen Bedürfnisse abstimmen. Mit unserer Access 3010 erhalten Sie ein hohes Maß an Sicherheit und eine Zutrittskontrolle, die sich Ihren Bedürfnissen anpasst.

Erstellen Sie individuelle Berechtigungsprofile für Personen oder Personengruppen, definieren Sie räumliche und zeitliche Kriterien auf Personenebene und ändern Sie Berechtigungen direkt und individuell über die Access 3010. Steuern Sie den räumlichen und zeitlichen Zutritt zu Gebäuden und Räumen mit einem einzigen Identifikationsmedium (u.a. biometrische Merkmale z.B. über den Fingerabdruck, Transponder, Chipkarte).

Unsere 3010 Familie bietet neben Zutrittskontrolllösungen auch Zeiterfassung, Personaleinsatzplanung und eine digitale Personalakte.

Die Access 3010 ist eine der fähigsten Zutrittssteuerungslösungen am Markt und bietet zahlreiche Sonderfunktionen und Hardwareoptionen.

4. Vergleich der drei Grundtypen

1. Standalone-Systeme für einzelne Zutrittspunkte:

Diese Systeme eignen sich besonders für Gebäudebereiche, die mit herkömmlichen Online-Zutrittskontrollsystemen nicht wirtschaftlich abgedeckt werden können. Sie verwenden hauptsächlich batteriebetriebene Komponenten wie Beschläge, Zylinder, Vorhängeschlösser etc. Sie können für Türen, Schränke, Möbel und Tresore eingesetzt werden. Die Lebenszykluskosten dieser Offline-Zutrittskomponenten sind im Vergleich zu herkömmlichen mechanischen Schließsystemen geringer, während Sicherheit und Flexibilität überproportional steigen. Hier einige Vor- und Nachteile:

- Einfache Installation

- Überschaubare Kosten

- Keine aufwendige Verkabelung zwischen den Räumen notwendig

2. Zentral gesteuerte Systeme ohne Entscheidungsintelligenz am Zutrittspunkt:

Vernetzte Systeme mit einer übergeordneten Zutrittszentrale bieten mehr Komfort und ein breiteres Anwendungsspektrum. An diese Zentrale können einzelne Ausweis- oder Biometrie-Leser, Zutrittsterminals und Vereinzelungseinrichtungen angeschlossen werden. Die Art der Vernetzung (z.B. stern- oder busförmig, drahtlos oder drahtgebunden) der anzuschließenden Zutrittsgeräte ist zu berücksichtigen. Erwähnenswerte Eigenschaften sind

- Schnelle Sperrung verlorener Ausweise

- Komfortable Dateneingabe

- Einfache Weiterverarbeitung gespeicherter Zutrittsdaten

- Flexible Änderungen der Berechtigungsstruktur möglich

- Raumübergreifende Funktionen wie Wegüberwachung und zentrale Automatiksteuerung möglich

- Geringere Kosten im Vergleich zu einfachen Typ-3-Systemen

- Teil- oder Totalausfall bei Leitungsstörungen oder Ausfall der Zentrale

3. Systeme mit Entscheidungsintelligenz am Zutrittspunkt und zentraler Bedienung:

Durch die Aufteilung bestimmter Softwarefunktionen und Prüfungen zwischen der Zutrittskontrollzentrale und dem Zutrittsterminal mit zusätzlicher Notstromversorgung kann eine erhöhte Sicherheit erreicht werden. Bei Ausfall des Zutrittskontrollservers oder bei Leitungsunterbrechungen arbeitet die Zutrittskontrollzentrale oder das Zutrittsterminal autonom weiter, bis alle Systemkomponenten wieder funktionsfähig sind. Nachfolgend einige erwähnenswerte Eigenschaften:

- Ähnlich wie Grundtyp 2, jedoch zusätzlich

- Funktionsfähigkeit auch bei Ausfall der Zutrittskontrollzentrale oder Kabelbruch

- Ein Ausfall betrifft in der Regel nur einen Zutrittspunkt

Der Trend geht heute zu einer Kombination von Grundtyp 1 und Grundtyp 3: Viele Türen, die bisher aus Kostengründen mit mechanischen Schließsystemen gesichert wurden, werden heute mit mechatronischen Systemen ausgestattet. Diese Systeme enthalten keine Beschlussdaten mehr, sondern laden diese auf die Ausweise der Nutzer, die über schreibfähige Online-Zutrittsterminals verfügen.

Die Offline-Zutrittsdaten haben in der Regel eine kurze Gültigkeitsdauer, können aber an den Online-Terminals verlängert oder geändert werden. Dadurch entfällt das umständliche Sperren an jedem Standalone-System bei Verlust des Ausweises. Im Online-System wird der Ausweis zentral an der Verwaltungsstelle gesperrt.

Häufig gestellte Fragen

Was sind Grundtypen von Zutrittssystemen?

Es gibt verschiedene Grundtypen von Zutrittssystemen, wie zum Beispiel biometrische Zutrittssysteme, RFID-Zutrittssysteme und PIN-Code-Zutrittssysteme.

Wie funktionieren biometrische Zutrittssysteme?

Biometrische Zutrittssysteme verwenden individuelle Merkmale wie beispielsweise den Fingerabdruck oder die Gesichtserkennung, um den Zugang zu kontrollieren.

Was sind RFID-Zutrittssysteme?

RFID-Zutrittssysteme verwenden Transponder oder RFID Karten, um den Zugang zu gewähren.

Wie kann ich die Zutrittsberechtigungen verwalten?

Mit einem Zutrittskontrollsystem, wie unserer Access 3010, können Sie die Zutrittsberechtigungen für Mitarbeiter oder andere Personen individuell verwalten.

Welche Vorteile bieten Zutrittssysteme?

Zutrittssysteme bieten eine zuverlässige und sichere Lösung für die Zugangskontrolle. Sie ermöglichen eine individuelle Anpassung an die Bedürfnisse und bieten einen Überblick über die Zutritte.

Welche Anwendungen gibt es für Zutrittssysteme?

Zutrittssysteme können in verschiedenen Anwendungen eingesetzt werden, wie zum Beispiel in Industrieunternehmen, öffentlichen Einrichtungen, bei Schließanlagen oder in Garagen.

Kann ein Zutrittssystem erweitert werden?

Ja, unser Zutrittssystem Access 3010 kann problemlos erweitert werden, um den individuellen Bedürfnissen gerecht zu werden.

Welche Vorteile bieten moderne Zutrittskontrollen?

Moderne Zutrittskontrollen bieten mehr Sicherheit, eine flexible Zutrittssteuerung, eine einfache Bedienung und eine effiziente Verwaltung von Zugangsberechtigungen. Zudem ermöglichen sie eine Integration mit anderen Systemen und bieten zusätzliche Funktionen wie beispielsweise die Zeiterfassung.

Warnhinweise zu Inhalten

Die Inhalte dieses Beitrags wurden mit größtmöglichster Sorgfalt erstellt, dennoch übernimmt der Inhaber dieser Website keine Gewähr für Richtigkeit und Aktualität der bereitgestellten Informationen. Die Nutzung dieser Inhalte erfolgt auf eigene Gefahr.