Schwachstellen in der Zutrittskontrolle: Übertragung und Sicherung von Daten

Der Schutz vor unberechtigtem Zugriff hat das Ziel, sicherzustellen, dass Unbefugte keinen Zugang zur Zutrittskontrollsoftware und den damit verbundenen, insbesondere sensiblen Daten erhalten. Dies schließt das Datennetzwerk und die daran angeschlossenen Computer ein. Normalerweise wird der Zugriff auf Computer und Netzwerk nur denjenigen gewährt, die sich mittels Passwort, Ausweisen oder biometrischen Merkmalen identifizieren können. Die Überprüfung solcher Zugriffe wird als Zugangskontrolle bezeichnet und sollte nicht mit der eigentlichen Zutrittssteuerung verwechselt werden.

Zutrittskontrolle, Zugangskontrolle und Zugriffsschutz sind miteinander verknüpft. Eine gut durchdachte Zutrittssteuerung verliert ihren Nutzen, wenn der Zugriffsschutz für die Zutrittskontrollsoftware und die Berechtigungsdaten nicht ebenfalls gewährleistet ist. Ebenso sollte ein Rechenzentrum, das auch die Zutrittskontrollzentrale (ZKZ) beherbergt, durch eine Zutrittssteuerung abgesichert sein.

In der heutigen Zeit fordern Unternehmen verstärkt, dass die sensiblen personenbezogenen Daten bei der Zutrittssteuerung vor unbefugtem Zugriff sicher geschützt werden. Während eine Firewall vor dem Firmennetzwerk obligatorisch ist, bietet sie keinen Schutz vor internen Angriffen. Daher ist es von großer Bedeutung, die Zutrittskomponenten mit einem umfassenden Sicherheitspaket auszustatten.

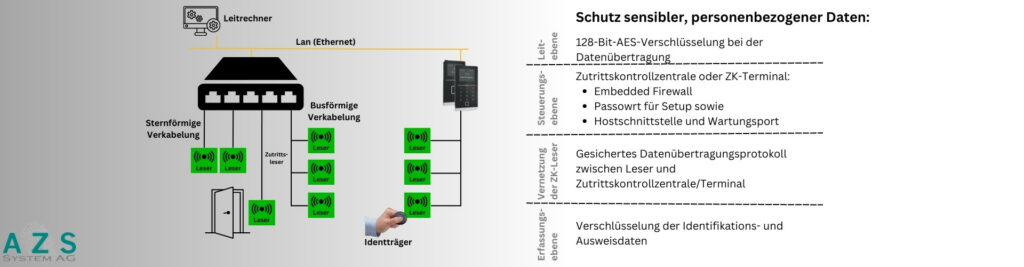

Um die Integrität der übertragenen Informationen zu gewährleisten, kann eine mehrstufige Verschlüsselung auf verschiedenen Ebenen implementiert werden, wie in der beigefügten Darstellung veranschaulicht:

- Initiale Verschlüsselung auf dem Identifikationsträger (z.B. Mifare DESFire EV1) und der Erfassungsebene

- Sichere Übertragung der Daten über die Leitungen zwischen der Erfassungsebene (Identifikationssystem/Zutritts-Leser/-Terminal) und der Steuerungsebene (Zutrittskontrollzentrale)

- Zusätzliche Verschlüsselung im internen Netzwerk (LAN) zwischen der Zutrittskontrollzentrale und dem Applikationsserver

Ein hierarchisch aufgebautes Passwortsystem mit mehreren Ebenen kann dazu beitragen, dass die gesammelten persönlichen Daten sicher bleiben. Auf der grundlegendsten Ebene kann beispielsweise der Haustechniker mittels seines Passworts das Kommunikationsprotokoll anpassen oder die IP-Adressen für Ethernetanschlüsse einrichten. Ein Administrator kann darüber hinaus Passwörter vergeben, Wartungsgruppen festlegen und Einstellungen im Zutritts-Terminal modifizieren. Auf der höchsten Sicherheitsstufe hat der Systemverwalter die Befugnis, Verschlüsselungen zu ändern und die Firewall im Terminal oder in der Zutrittskontrollzentrale zu aktivieren.

Vielfältige Risiken im Blick

Die Anwendungsbereiche von Zutrittssteuerungssystemen erstrecken sich über diverse Industrien und Standorte. Besondere Beachtung verdienen hierbei die Peripheriekomponenten wie Identifikationssysteme, Zutrittsterminals und Zutrittsleser, die den örtlichen Gegebenheiten am Einsatzort ausgesetzt sind. Diese elektronischen Geräte müssen den spezifischen Umweltbedingungen der jeweiligen Zutrittsstelle gewachsen sein. Gleichzeitig darf menschliches Fehlverhalten nicht außer Acht gelassen werden, da es häufig Ursache für Ausfälle und Abweichungen im System ist. Im Folgenden werden die bedeutendsten Risiken bei der Konzeption von Zutrittssteuerungssystemen aufgezeigt:

Produkte der 3010 Software

Unser Angebot umfasst neben der Zeiterfassung, auch die digitale Personalakte, Zutrittskontrolle und die Personaleinsatzplanung. Wir bieten Ihnen individuelle Lösungen, die genau auf die Bedürfnisse Ihres Unternehmens zugeschnitten sind. Unsere erfahrenen Mitarbeiter stehen Ihnen jederzeit gerne zur Verfügung und beraten Sie kompetent und umfassend zu unseren Produkten und Dienstleistungen. Vertrauen Sie auf unsere langjährige Erfahrung und lassen Sie uns gemeinsam dafür sorgen, dass Ihr Unternehmen effizient und erfolgreich arbeiten kann. Kontaktieren Sie uns jetzt und lassen Sie uns gemeinsam eine Lösung finden, die zu Ihnen passt.